Niedawno wykryto lukę w interfejsie WWW systemu Cisco IOS-XE, która może mieć wpływ na urządzenia Catalyst. Podatność dotyczy uruchomionego serwera http lub https na urządzeniu. Zdecydowanie zalecamy wyłączenie funkcji serwera http/https na urządzeniach Catalyst lub upewnienie się, że zapora sieciowa nie zezwala na przychodzące do nich połączenia http lub https lub ograniczenie dostępu do tych serwerów tylko z zaufanej sieci. Luka ta nie jest wynikiem monitorowania tych urządzeń w programie Meraki Dashboard.

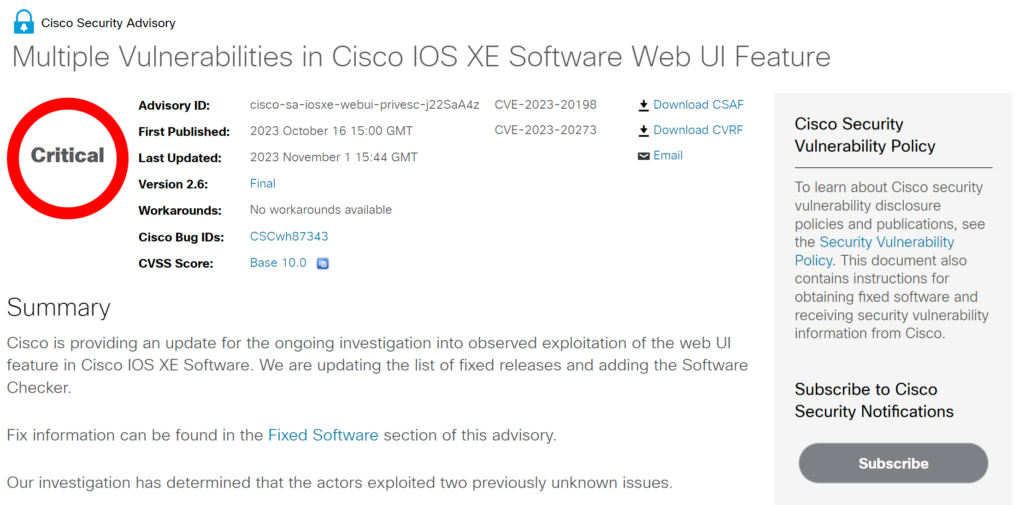

Firma Cisco opublikowała informacje na temat luki w oprogramowaniu Cisco IOX XE dotyczące interfejsu webowego – WEB UI Advisory ID: cisco-sa-iosxe-webui-privesc-j22SaA4z. Więcej informacji na temat tej luki i sposobu wyłączania funkcji interfejsu WWW można znaleźć w poradniku Cisco. Część informacji zebraliśmy i zamieściliśmy poniżej.

Opis ataku:

Osoba atakująca najpierw mogła wykorzystać podatność na serwerze http/https CVE-2023-20198 w celu uzyskania początkowego dostępu do urządzenia, by następnie wydać polecenie z uprawnieniami 15 w celu utworzenia lokalnego użytkownika i hasła. Umożliwiło to użytkownikowi zalogowanie się z normalnym dostępem użytkownika. Następnie osoba atakująca mogła wykorzystać inny komponent interfejsu webowego, wykorzystując nowego użytkownika lokalnego do podniesienia uprawnień do rootowania i zapisania implantu w systemie plików. Cisco przydzieliło temu problemowi numer podatności CVE-2023-20273.

Zagrożone produkty:

Luki te dotyczą oprogramowania Cisco IOS XE, jeśli włączona jest funkcja serwera web. Funkcję interfejsu WWW można włączyć za pomocą poleceń ip http server lub ip http secure-server.

Sprawdzenie, czy mamy uruchomiony serwer:

Aby ustalić, czy funkcja serwera HTTP jest włączona w systemie, zaloguj się do systemu i użyj polecenia:

show running-config | include ip http server|secure|active

aby sprawdzić obecność polecenia ip http server lub ip http secure-server w konfiguracji globalnej.

Jeśli którekolwiek polecenie jest obecne, funkcja serwera HTTP jest włączona w systemie.

Poniższy przykład pokazuje dane wyjściowe dla powyższego polecenia z włączoną funkcją serwera HTTP:

Router# show running-config | include ip http server|secure|active ip http server ip http secure-server Router#sh ip http server status HTTP server status: Enabled HTTP server port: 80 HTTP server active supplementary listener ports: HTTP server authentication method: local HTTP server digest algorithm: md5 HTTP server access class: 0 HTTP server base path: flash:GUI HTTP server help root: Maximum number of concurrent server connections allowed: 5 Server idle time-out: 180 seconds Server life time-out: 180 seconds Maximum number of requests allowed on a connection: 1 Server linger time : 60 seconds HTTP server active session modules: ALL HTTP secure server capability: Present HTTP secure server status: Enabled HTTP secure server port: 443 HTTP secure server ciphersuite: 3des-ede-cbc-sha des-cbc-sha rc4-128-md5 rc4-128-sha aes-128-cbc-sha aes-256-cbc-sha dhe-aes-128-cbc-sha dhe-aes-256-cbc-sha HTTP secure server client authentication: Disabled HTTP secure server trustpoint: HTTP secure server active session modules: ALL

Uwaga: obecność jednego lub obu poleceń w konfiguracji systemu wskazuje, że funkcja serwera www jest włączona.

Jeśli obecne jest polecenie ip http server a konfiguracja zawiera również moduły ip http active-session-modules none, luk tych nie można wykorzystać za pośrednictwem protokołu HTTP.

Jeśli obecne jest polecenie ip http secure-server, a konfiguracja zawiera także ip http secure-active-session-modules none, luk tych nie można wykorzystać za pośrednictwem protokołu HTTPS.

Firma Cisco potwierdziła, że te luki nie dotyczą następujących produktów Cisco:

- Adaptive Security Appliance (ASA) Software

- Firepower Threat Defense (FTD) Software

- Identity Services Engine (ISE)

- IOS Software

- IOS XE Software przed wersją 16

- NX-OS Software

- Cisco Meraki

Obejścia

Nie ma rozwiązań pozwalających wyeliminować te luki.

Wyłączenie funkcji serwera HTTP eliminuje wektor ataku dla tych luk i może stanowić odpowiednie rozwiązanie do czasu aktualizacji urządzeń, których dotyczy problem. Administratorzy mogą wyłączyć funkcję serwera HTTP, używając polecenia no ip http server lub no ip http secure-server w trybie konfiguracji globalnej. Jeśli używany jest zarówno serwer http, jak i serwer bezpieczny http, do wyłączenia funkcji serwera HTTP wymagane są oba polecenia.

Ograniczenie dostępu do serwera HTTP/HTTPS do zaufanych sieci ograniczy narażenie na te luki. Poniższy przykład pokazuje, jak zezwolić na zdalny dostęp do serwera HTTPS z zaufanej sieci 192.168.1.0/24:

no access-list 99 access-list 99 remark #Dostep dla adminow do http/https access-list 99 permit 192.168.1.0 0.0.0.255 access-list 99 deny any router#sh access-lists 99 Standard IP access list 99 10 permit 192.168.1.0, wildcard bits 0.0.255.255 20 deny any ! ip http access-class 99 ip http secure-server ! Router#sh ip http server status | inc status|class HTTP server access class: 99 HTTP secure server status: Enabled

Uwaga: aby zastosować listę dostępu w nowszych wersjach oprogramowania Cisco IOS XE, użyj polecenia ip http access-class ipv4 99 . Aby uzyskać dodatkowe informacje, zobacz Filtrowanie ruchu kierowanego do interfejsu WebUI urządzeń Cisco IOS XE przy użyciu listy dostępu.

Chociaż to rozwiązanie zostało wdrożone i okazało się skuteczne w środowisku testowym, należy określić możliwość zastosowania i skuteczność w swoim własnym środowisku i warunkach użytkowania. Klienci powinni mieć świadomość, że wszelkie wdrożone obejścia lub środki łagodzące mogą negatywnie wpłynąć na funkcjonalność lub wydajność ich sieci w oparciu o wewnętrzne scenariusze, poprzez wprowadzenie ograniczeń. Administratorzy nie powinni wdrażać żadnych obejść ani środków łagodzących przed oceną możliwości zastosowania w ich własnym środowisku sieciowym i wpływu na takie środowisko.

Poprawki w oprogramowaniu

Firma Cisco udostępniła bezpłatne aktualizacje oprogramowania usuwające luki opisane w tym artykule. Klienci posiadający kontrakty serwisowe uprawniające do regularnych aktualizacji oprogramowania mogą pobrać poprawki zabezpieczeń ze strony Cisco.com.

Administratorzy powinni mieć przygotowany numer seryjny produktu i być przygotowani na podanie adresu URL poradnika Cisco jako dowodu uprawnienia do bezpłatnej aktualizacji.

Naprawione wydania

Klientom zaleca się aktualizację do odpowiedniej, wersji oprogramowania, jak wskazano w poniższej tabeli:

| Cisco IOS XE Software Release Train | First Fixed Release | Available |

|---|---|---|

| 17.9 | 17.9.4a | Yes |

| 17.6 | 17.6.6a | Yes |

| 17.3 | 17.3.8a | Yes |

| 16.12 (Catalyst 3650 and 3850 only) | 16.12.10a | Yes |

Software Maintenance Upgrade (SMU) dla Cisco Bug ID CSCwh87343 (możliwość wgrania samej łatki)

| Cisco IOS XE Software Release Train | Base Release | SMU Available |

|---|---|---|

| 17.9 | 17.9.4 | Yes |

| 17.6 | 17.6.5 | Yes |

Ważne – linki do pobrania oprogramowania

Aby uzyskać szczegółowe informacje na temat wersji platformy, sprawdź: Software Fix Availability for Cisco IOS XE Software Web UI Privilege Escalation Vulnerability – CVE-2023-20198.

Wybrane platformy

- Cisco Catalyst 9200 Series Switches

- Cisco Catalyst 9300 Series Switches

- Cisco Catalyst 9400 Series Switches

- Cisco Catalyst 9500 Series Switches

- Cisco Catalyst 9800 Series Wireless Controllers

- Cisco Catalyst 9800-CL Wireless Controller for Cloud

- Cisco Catalyst 8200 Series Edge Platforms

- Cisco Catalyst 8300 Edge Platform

- Cisco 4000 Series Integrated Services Routers

- Cisco Catalyst IE9300 Rugged Series Switches

- Cisco Catalyst IE3100 Rugged Series

- Cisco Catalyst IE3200 Rugged Series

- Cisco Catalyst IE3300 Rugged Series

- Cisco Catalyst IE3400 Rugged Series

- Cisco Catalyst IR1800 Rugged Series Routers

- Cisco 1000 Series Integrated Services Routers

- Cisco Catalyst 3650 Series Switches

- Cisco Catalyst 3850 Series Switches

Powiadomienia o aktualizacjach:

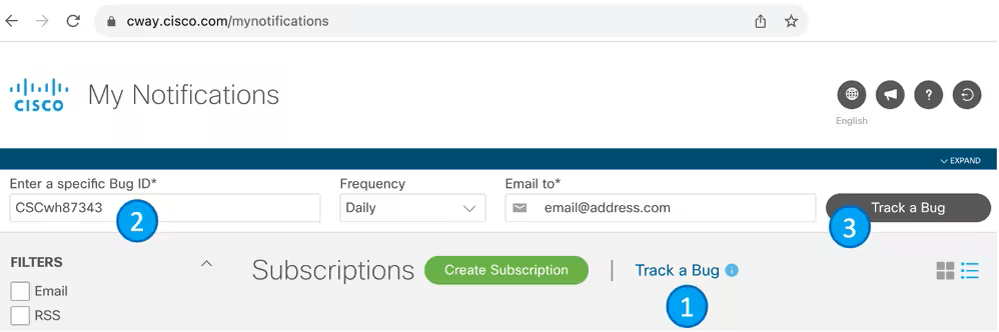

Można ustawić powiadomienia na temat tego błędu na swoim koncie Cisco -> https://cway.cisco.com/mynotifications podając BUG ID: CSCwh87343

W przypadku pytań, zapraszamy do kontaktu.

Zespół NetProf

wersja: 1.0 2023.11.03